El ransomware REvil ahora puede pasar por el modo seguro de Windows 10 para cambiar automáticamente la contraseña de la cuenta. De esta manera, obtiene un acceso más fácil a los archivos de la víctima para encriptarlos y luego puede exigir dinero de rescate a cambio de la recuperación de datos.

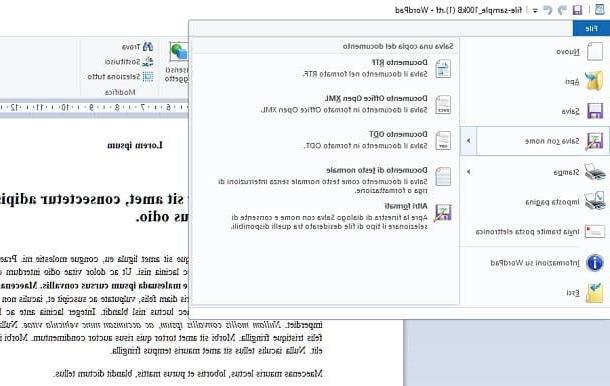

En marzo pasado, los investigadores de ciberseguridad descubrieron que un ransomware llamado Malvado reinicia la PC de su víctima en modo seguro para encriptar sus archivos personales. Para hacer esto, utiliza el argumento: Modo ahumado en el símbolo del sistema de Windows 10. Una vez que se completa el proceso, obtiene acceso a los archivos que luego puede cifrar antes de exigir un rescate del usuario. No obstante, la operación requería hasta ahora que este último realiza el reinicio por sí mismo para que se lleve a cabo el cifrado.

Las cosas ahora han cambiado. De hecho, el malware ha adquirido dos características nuevas e inquietantes, según lo informado por el investigador R3MRUM. En primer lugar, REvil cambia la contraseña de la sesión sin que la víctima se dé cuenta. Luego, para no despertar sospechas, reinicia el propio PC en modo seguro para finalmente iniciar automáticamente el cifrado de datos. En concreto, configura Windows 10 para que el sistema operativo se reinicie en modo seguro.

Relacionado: Windows 10: cómo eliminar todo el malware de forma gratuita con Microsoft Safety Scanner

El ransomware REvil evoluciona y se vuelve más peligroso

Una vez instalado, REvil cambia la contraseña de usuario a " DTrump4ever », antes de configurar el registro correspondiente para que Windows lo reconozca como el identificador real. Es posible que se ingrese otra contraseña en el registro. Sin embargo, dos versiones del malware publicadas en la base de datos VirusTotal usan "DTrump4ever".

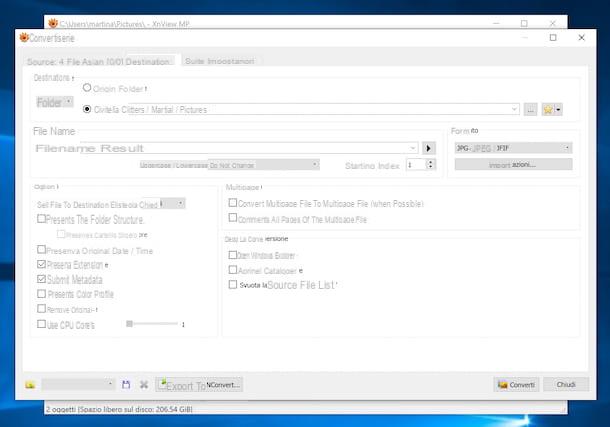

Es muy probable que esta adición tenga la función de pasar desapercibido por antivirus y varios programas de monitoreo, al igual que el malware Snatch. Además, de esta manera puede deshabilitar las aplicaciones de recuperación, así como los servidores en la nube para aumentar sus posibilidades de encriptar los archivos.

Si las víctimas no pagan el rescate exigido, se exponen al riesgo de un ataque DDoS sobre su dirección de correo electrónico y la de sus colaboradores profesionales. Desafortunadamente, incluso si cumple con las demandas de los ciberdelincuentes, no tienen la certeza de tener en sus manos sus datos cifrados. El malware Ryuk es conocido por eliminar archivos robados una vez que se paga el rescate.