Este jueves, nuestros colegas de Numerama revelaron que, de hecho, el robot de cocina Monsieur Cuisine Connect de Lidl estaba equipado con una tableta Android. Sin embargo, utiliza una versión del sistema operativo que está particularmente anticuada y que ya no se beneficia de las actualizaciones de seguridad. ¿Qué temer por su seguridad?

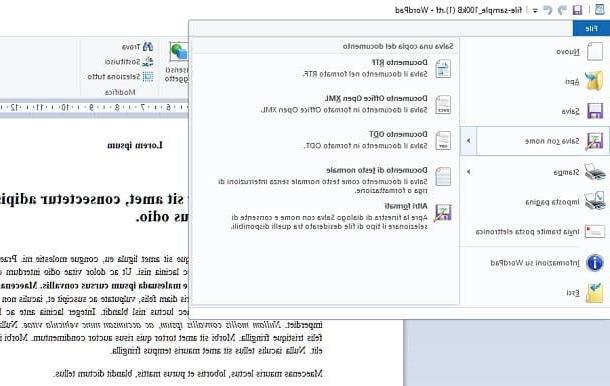

El robot SilverCrest Monsieur Cuisine Connect

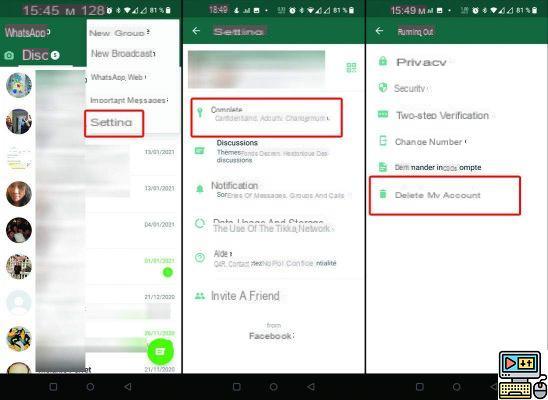

Este jueves, nuestros colegas de Numerama publicaron los resultados de una encuesta sobre el último procesador de alimentos de Lidl, el Monsieur Cuisine Connect, comercializado bajo la marca SilverCrest. En particular, revelaron que el electrodoméstico en realidad estaba equipado con una tableta Android, pero sobre todo que solo se beneficiaba de la versión 6.0 del sistema de Google. Peor aún, el último parche de seguridad instalado en la tablet es el de marzo de 2017.

Cuáles son los riesgos en términos de seguridad al usar un procesador de alimentos con una versión tan antigua de Android, esto es lo que veremos en este archivo.

Résumé de l'affaire

Lanzado a principios de junio en España, el robot de cocina Monsieur Cuisine Connect de SilverCrest es uno de los principales competidores de la famosa Thermomix. Equipado con una pantalla táctil y una conexión a Internet, te permite programar recetas y actualizarte.

Sobre el papel, todo está bien. Solo nuestros colegas del sitio de Numerama pudieron descubrir que el procesador de alimentos estaba equipado con una tableta Android real. Este se basa en la versión 6.0 del sistema operativo Marshmallow, lanzada en octubre de 2015. Sobre todo, la última actualización de seguridad instalada en la tablet es la de marzo de 2017. Desde entonces, se han propuesto nada menos que otros 19 parches Soluciones de seguridad, cada uno proporciona correcciones, menores o mayores, para proteger los dispositivos Android. Sin estas actualizaciones, la tableta sigue siendo particularmente susceptible a muchos defectos.

¿Cuáles son los defectos sin parchear?

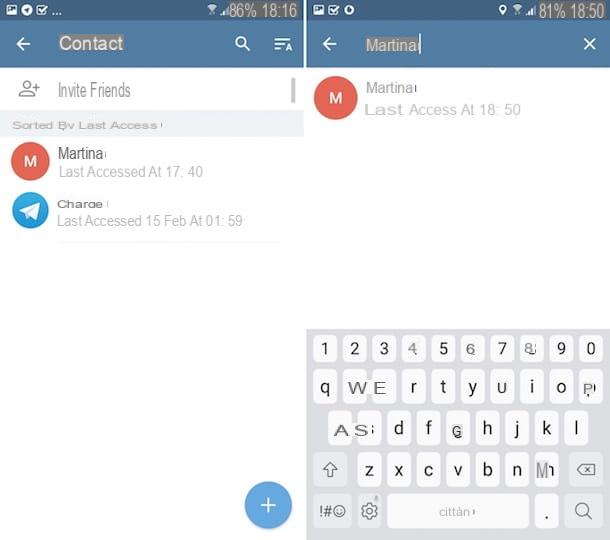

El robot SilverCrest Monsieur Cuisine Connect utiliza tres medios de conexión: Bluetooth, Wi-Fi y la toma USB oculta detrás de una tapa atornillada. Tantas formas de instalar aplicaciones maliciosas de forma local o remota en el procesador de alimentos.

Veintiséis parches de seguridad faltantes

Hay que decir que desde marzo de 2017 se han desplegado veintiséis parches de seguridad en AOSP, la versión Open Source de Android. Entre estos, destaca el de marzo de 2019, por ejemplo, que corrigió 11 fallas consideradas “críticas” para la integridad del sistema. No todos se aplican a todos los dispositivos, ya que algunos parches son específicos de un componente de hardware que no equipan todos los teléfonos inteligentes o tabletas. Sin embargo, aún en la lista de marzo, una falla "alta" podría permitir que una aplicación maliciosa ejecute código con ciertos permisos. La falla ya no existe gracias a la actualización de seguridad... para dispositivos que han sido parcheados. Este no es el caso del robot Monsieur Cuisine Connect.

Monsieur Cuisine Connect de Lidl tiene una versión *antigua* de Android

En junio de 2018, se reveló otra falla. Esto hizo posible instalar una aplicación maliciosa desde una computadora conectada por USB o incluso Wi-Fi a través del puerto 5555. Esta falla en particular había sido explotada por un virus que instalaba un minero de criptomonedas en dispositivos que habían activado el modo de depuración USB predeterminado o inalámbrico. Modo de depuración ADB.

Defectos de este tipo, son decenas los que son identificados y corregidos cada mes por el proyecto Android Open Source. Tantos fallos que pueden ser aprovechados por una aplicación maliciosa para hackear un smartphone, una tablet… o un robot de cocina, si no está actualizado. Más preocupante aún, el robot de SilverCrest no solo no se beneficia de las actualizaciones de seguridad, sino que también tiene un micrófono. Si esto está deshabilitado por defecto, permanece bien conectado al sistema y es reconocido por el software de la tableta. Sin embargo, en el pasado, varios investigadores de seguridad ya informaron sobre los riesgos de tener un micrófono en un dispositivo Android, especialmente para escuchar o grabar de forma remota.

Sin servicios de Google, muy poca protección

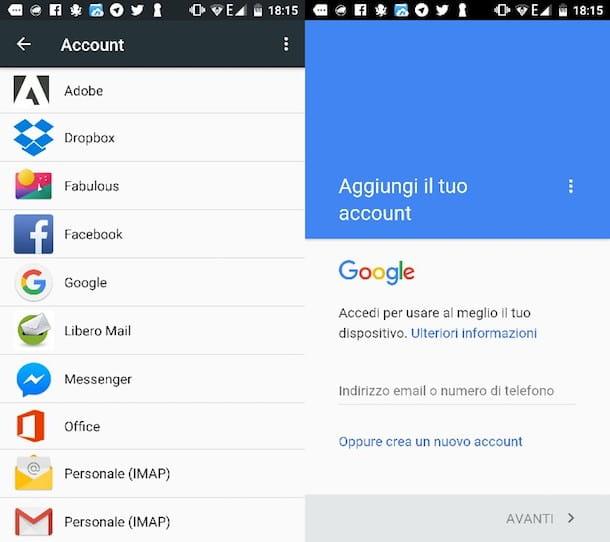

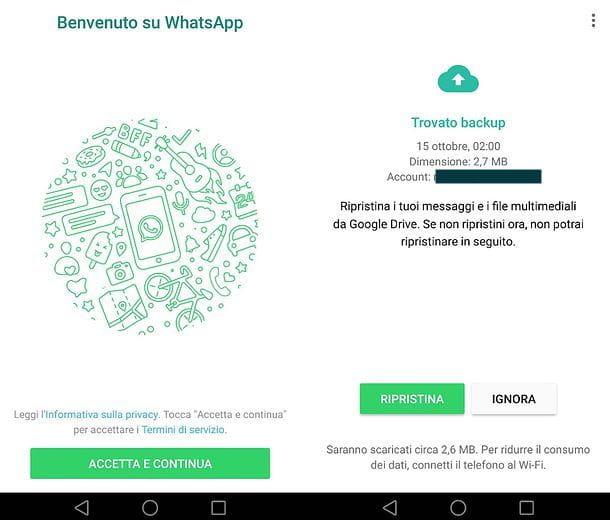

Otro problema que surge con el robot SilverCrest Monsieur Cuisine Connect es la ausencia de los servicios de Google. Para usar su robot en modo tableta y acceder a aplicaciones de terceros, las personas que recomendaron a Numerama siguieron un tutorial. Esto incluye la instalación de Google Apps una vez flasheada la ROM.

A este nivel ya no es un robot de cocina, es un colador

Concretamente, esto significa que no están integrados en Monsieur Cuisine Connect por defecto y, por lo tanto, el robot de cocina no está certificado por Google. Por lo tanto, no se beneficia de Google Play Protect una vez fuera de la caja. En otras palabras, Monsieur Cuisine Connect de SilverCrest no solo no se beneficia de las actualizaciones de seguridad implementadas en Android durante 20 meses, sino que tampoco se beneficia de una barrera de seguridad que bloquearía la instalación o el uso de una aplicación maliciosa desde el fuera de. A este nivel, ya no es un procesador de alimentos, es un colador.

Como recordatorio, Google Play Protect es la solución de seguridad para el hogar de Google. Integrado directamente en los servicios de Google, escaneará regularmente las aplicaciones instaladas en su dispositivo para protegerlo en caso de una aplicación maliciosa. Como cualquier antivirus, lo alertará en caso de peligro y lo alentará a eliminar el software malicioso. Sin Play Protect, no hay antivirus.

“Despreciamos el riesgo de ataque por vector físico”

Sin embargo, esto no significa que Android no sea seguro, como señala Pierre-Olivier Dybman, desarrollador de Android (y cofundador de TechnologiesTips): “Cada aplicación se ejecuta en su propia instancia de la máquina virtual. Imposibilidad de que una aplicación utilice otra (fuera de los mecanismos que se proporcionan). Por tanto, es imposible que una aplicación que no tenga los permisos para realizar una acción X pueda utilizar otra aplicación que sí los tenga”. No obstante, según él, uno de los principales riesgos en este caso sería el acceso físico al robot y por tanto a su toma USB: "En general, en el mundo de los objetos conectados de consumo, por convención, descuidamos el riesgo de ataque por vector físico”.

Riesgos limitados para el público en general

Sin embargo, según Imran Khan, jefe del laboratorio de protección e IoT de Avira, "hay formas de acceder a permisos ocultos y eludir estas técnicas en dispositivos que ya no están actualizados". Esto es suficiente para permitirle eludir el sistema de partición de aplicaciones siempre que tenga acceso físico al robot Monsieur Cuisine Connect. En concreto, entonces sería posible que un spyware grabara y escuchara cualquier discusión que tuviera lugar junto al robot de cocina gracias a su micrófono. "Las personas que han explotado con éxito las vulnerabilidades podrían escuchar o grabar el micrófono", dice Jacques de La Rivière, presidente del proveedor de sondas de detección de ataques cibernéticos GateWatcher.

"Un objeto conectado en un Android obsoleto suele ser mucho más seguro que un objeto conectado con un sistema operativo interno"

Aún así, en la mayoría de los casos, será muy difícil que un pirata explote una de las fallas de Android presentes en el robot. Esto es lo que nos dice Pierre-Olivier Dybman: “No hay riesgo cero, pero hay tan pocos riesgos y tan difíciles de explotar que nunca pasaremos por eso. Un objeto conectado en un Android obsoleto suele ser mucho más seguro que un objeto conectado con un sistema operativo interno”. Para el desarrollador, tendría que haber fallas a todos los niveles, en la ROM, en las aplicaciones, en el acceso al dispositivo y en el acceso a la red. Sin embargo, en la gran mayoría de los casos, tal combinación de circunstancias es bastante rara: “el acceso físico sería catastrófico para la seguridad del dispositivo. Pero desde la distancia, comprometer este dispositivo será muy difícil”.

"el vendedor debe comunicar todas las funciones, incluso si no están activadas"

Para Imran Khan de Avira, la observación es más severa, pero la principal lección que se debe aprender es la responsabilidad de SilverCrest: “el proveedor debe comunicar todas las funciones, incluso si no están activadas”. Según él, el fabricante debería comunicar más sobre la presencia de un micrófono y la versión de Android. Sobre todo, debería ofrecer una actualización del sistema operativo lo antes posible, al menos para corregir fallos de seguridad.

Monsieur Cuisine Connect: un micrófono oculto en este robot con Android 6 Marshmallow

Monsieur Cuisine Connect: un micrófono oculto en este robot con Android 6 Marshmallow

El robot de cocina Thermomix de Vorwerk es el nuevo compañero favorito de los cocineros perezosos. Elige tu receta, mete tus ingredientes en los compartimentos indicados y pulsa el botón, ¡el robot se encarga de todo!…