El problema de ser vulnerable a ataques externos no depende tanto de la habilidad de un pirata informático potencial, parece muy poco probable que un pirata informático experto pierda el tiempo obligando a un navegador de Internet normal a entrar en la computadora.

Casi siempre, sin embargo, quienes ingresan a computadoras externas son personas normales que "prueban" y, utilizando programas o pequeñas herramientas también disponibles de forma gratuita en Internet, lanzan un escanear su subred, para ver si hay computadoras conectadas no seguras.

Casi siempre, sin embargo, quienes ingresan a computadoras externas son personas normales que "prueban" y, utilizando programas o pequeñas herramientas también disponibles de forma gratuita en Internet, lanzan un escanear su subred, para ver si hay computadoras conectadas no seguras.Una subred o subred está formada por computadoras conectadas al mismo enrutador. El enrutador permite que las PC salgan a Internet y "enruta" paquetes de datos de una PC a otra. Para entender el concepto de subred, puede pensar en una oficina cuyas computadoras están conectadas entre sí y que salen a Internet con la misma dirección IP, a través del mismo enrutador o puerta de enlace. Lo mismo ocurre en casa con algunos proveedores como Fastweb.

En otro artículo la guía para crear una red corporativa en casa o en la oficina y compartir carpetas y otros recursos.

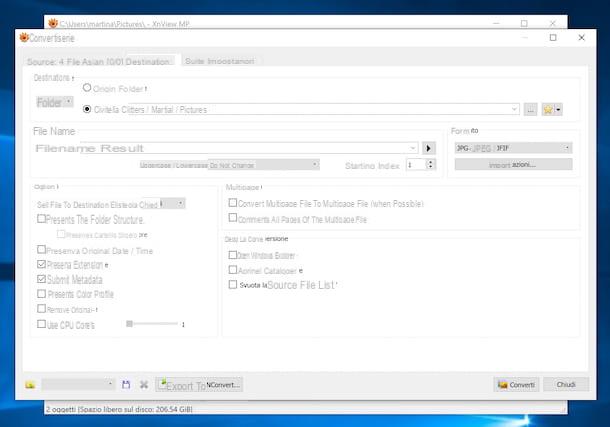

En otro artículo describí los mejores programas gratuitos para escanear la red, como Network Scanner.

Estos programas comprueban si es posible acceder a una PC a través de Telnet, NetBios, Snmp, servicio FTP o el explorador en carpetas compartidas.

El programa Network Scanner es muy conveniente porque no requiere instalación y puede transportarse copiándolo en una memoria USB y utilícelo en PC para que no se note. La función principal es ver qué computadoras están encendidas y conectadas a la red en una subred haciendo el llamado "ping", también escanea los puertos TCP y comprobar los recursos compartidos por esa computadora y luego accesible sin necesidad de conocer las contraseñas de administrador. Finalmente, enumeran todos los detalles disponibles para cada computadora y, por lo tanto, la dirección mac, el nombre de la computadora, el nombre del grupo de trabajo, el nombre del usuario que la usa y, si esa computadora tiene el servicio snmp activo, mucha información sobre el hardware y el software. instalado para una descripción completa en esa PC.

Para buscar archivos en una LAN como si fuera su propia PC, puede utilizar el programa Lan Search Pro de la cual también existe la versión portable y que se vuelve muy útil para buscar entre los equipos de la red y sus carpetas compartidas.

El programa que verifica e mostrar carpetas compartidas y visible de las computadoras conectadas en una red es Buscar carpetas compartidas

El rango de direcciones IP para ser alimentado a estos programas se forma de esta manera:

INICIO -> Conexiones de red -> Mostrar todas las conexiones -> Haga clic derecho en la conexión activa con la palabra conectada -> Estado -> Soporte -> Detalles

En Detalles, se escribe la dirección IP, por ejemplo 192.168.0.5, la puerta de enlace, por ejemplo 192.168.0.1.

El hecho de que las tres primeras series de números sean idénticas indica una subred compuesta por 255 (de 1 a 255) direcciones posibles que están conectadas al mismo enrutador o puerta de enlace y que, por lo tanto, pueden intercambiar datos libremente a menos que haya una computadora presente un firewall que lo aísla de la subred. Si no hay un servidor de seguridad, la computadora corre un alto riesgo de intrusión en la subred. Estas direcciones IP son internas, es decir, estos equipos no salen a internet con la dirección 192.168.XX.XX sino con la misma dirección que le asigna el proveedor de servicios de internet y que coincide con la IP externa externa del router.

En otro artículo se informa que los programas configuran una IP estática y fija con un clic, memorizándolos y cambiándolos fácilmente.

Fuera de esa subred por lo tanto, para ingresar a una de estas PC, debe unirse a una red wifi y capturar paquetes de red para espiar lo que se está haciendo en Internet.

Más tarde, incluso podría omitir la contraseña del enrutador si se deja la contraseña predeterminada, ya que es conocida por todos los enrutadores del mercado.

Fui muy simplista para evitar conceptos que no son intuitivos y de difícil comprensión, lo importante es que el lector conozca los riesgos de las carpetas compartidas, de no tener un firewall y lo fácil que es meterse en una PC.

Para aquellos que quieran intentar escanear la red y "espiar" las computadoras de otros, se debe enfatizar que no existe nada ilegal observar quién deja archivos y carpetas desprotegidos e incluso compartidos; es ilegal intentar descifrar contraseñas y enrutadores.

Para aquellos que están intrigados y quieren saber más sobre las redes, en direcciones IP, puertas de enlace, enrutadores, subredes, etc. etc. Les señalo esta excelente guía de redes.

Ingrese a las PC y vea las carpetas compartidas de otras computadoras