Aplicaciones espía

Comencemos con el tema candente relacionado con aplicaciones-espía. Como también se destacó en artículos anteriores, por ejemplo los de aplicaciones para espiar teléfonos móviles y técnicas para espiar teléfonos inteligentes Android, existen aplicaciones que permiten monitorear e incluso controlar teléfonos inteligentes de forma remota.

Esto significa que sí, potencialmente alguien podría espiar tus actividades de forma remota, "capturar" todo lo que ves en la pantalla, todo lo que escribes en el teclado del teléfono e incluso controlar el dispositivo de forma remota. Pero afortunadamente, en la gran mayoría de los casos, se requiere acceso físico al teléfono inteligente para hacer todo esto.

En otras palabras, si evita que los malos pongan sus manos en su teléfono (o al menos tengan acceso gratuito al sistema operativo del dispositivo), puede minimizar el riesgo de ser espiado con una de estas aplicaciones. ¿Claro? Así que aquí hay algunos consejos sobre cómo prevenir este problema.

- No preste su teléfono inteligente a personas en las que no confía y no deje el dispositivo desatendido durante mucho tiempo. Lo sé, son consejos de una banalidad desconcertante, ¡pero a menudo es precisamente la falta de atención al detalle lo que juega malas pasadas!

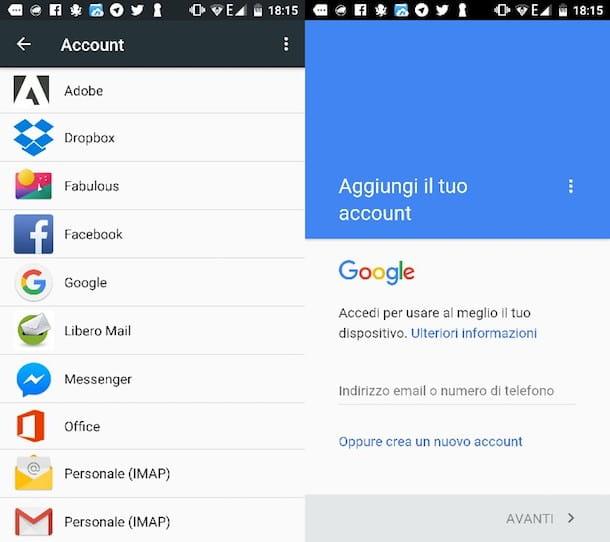

- Evite que nadie tenga acceso gratuito a su teléfono inteligente configurando un PIN seguro para la pantalla de bloqueo. Arriba Android solo ve al menú Configuración> Seguridad> Bloqueo de pantalla y seleccione el artículo PIN desde la pantalla que se abre. Arriba iPhone tienes que ir al menú Configuración> Touch ID y contraseña (o Face ID y código) y seleccione el elemento Cambiar codigo. Si su dispositivo admite el desbloqueo de huellas dactilares y / o reconocimiento facial, utilícelo, ya que es un método aún más seguro.

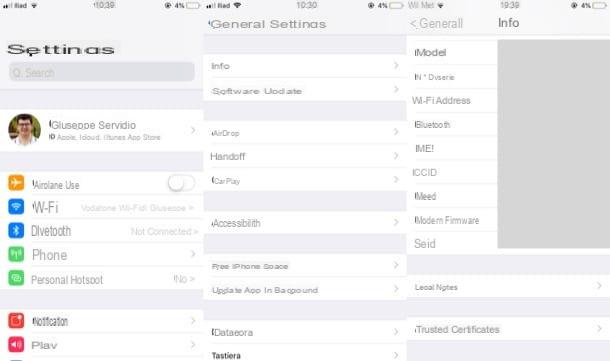

Otro consejo que me gustaría darte es que vayas al panel de administración de la aplicación (Configuración> Aplicaciones> Todas su Android e Configuración> General> Espacio libre de iPhone su iPhone) y compruebe si hay algún nombre "sospechoso", es decir, alguna aplicación con un nombre desconocido que puede estar ocultando una aplicación espía.

Desafortunadamente, debe decirse que muchas de las aplicaciones de monitoreo de teléfonos inteligentes pueden ocultarse de los menús del sistema, por lo que es posible que no se dé cuenta de su presencia. En tales situaciones, si sospecha que alguien está monitoreando sus actividades pero no ve aplicaciones “sospechosas” en los menús del teléfono móvil, solo tiene que formatear el dispositivo y borrar todos los datos en su memoria. Descubra cómo hacerlo en mis tutoriales sobre cómo restablecer Android y cómo restablecer iPhone.

El robo de identidad

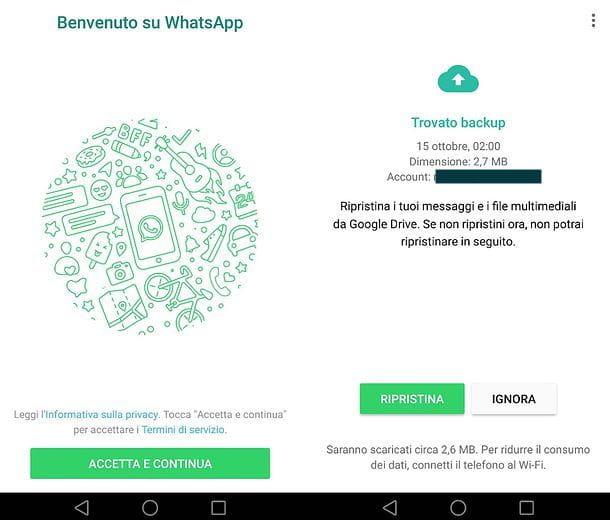

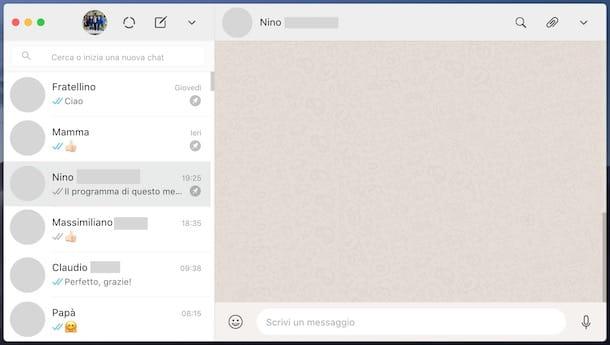

Il robo de identidad es una de las técnicas más utilizadas para comprobar el WhatsApp de otra persona. Consiste en engañar a los sistemas de seguridad de la aplicación haciéndose pasar por otra persona y acceder así a sus conversaciones. Hay varias formas de conseguir este tipo de "golpe". Entre los métodos más comunes se encuentra el uso de WhatsApp Web / Desktop, la versión informática de WhatsApp que te permite intercambiar mensajes desde el navegador o el cliente oficial del servicio, y el Clonación de direcciones MAC. Echemos un vistazo más de cerca a ambos.

WhatsApp Web / Desktop

Como también te expliqué en mi tutorial sobre cómo usar WhatsApp en una PC, WhatsApp Web funciona usando el teléfono inteligente como un "puente". Es una interfaz sencilla para la aplicación instalada en el teléfono, que no funciona si el dispositivo no está encendido y conectado a Internet, sin embargo… hay un pero.

WhatsApp Web funciona incluso cuando el teléfono no está conectado a la misma red inalámbrica que la PC, por lo que incluso si está lejos de la computadora y conectado a Internet a través de la red de datos 3G o 4G LTE. Otro aspecto potencialmente "crítico" tiene que ver con el hecho de que para acceder al servicio basta con escanear el código QR que se muestra en el navegador una vez con la cámara del teléfono móvil: marcando la opción Mantente conectado, los accesos posteriores se realizan de forma completamente automática.

Estos dos factores podrían permitir que un atacante robe su teléfono inteligente, inicie sesión en WhatsApp Web y obtenga acceso a su cuenta desde su computadora (o tableta, utilizando el modo de vista de escritorio de WhatsApp Web). ¡Todo en segundos!

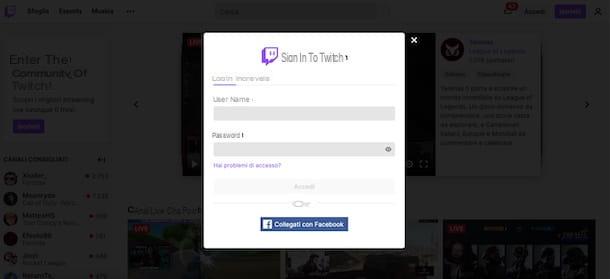

Para prevenir este tipo de amenazas, ponga en práctica los consejos que le di anteriormente (es decir, no preste su teléfono a extraños y use un PIN de desbloqueo seguro) y de vez en cuando eche un vistazo a las sesiones activas de WhatsApp Web en su cuenta. Además, recuerde activar un sistema de desbloqueo en su dispositivo a través de un método de autenticación biométrica (por ejemplo ID de la cara/tocar ID en iOS): de esta forma evitará cualquier acceso no autorizado ya que también será necesario, a efectos de confirmación, conectarse a WhatsApp Web / Desktop.

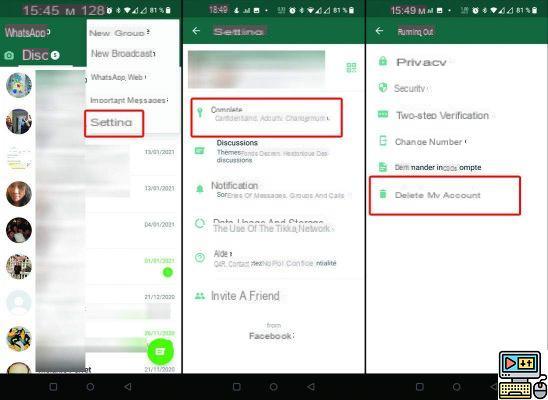

Para verificar las sesiones web de WhatsApp activas en su cuenta, abra la aplicación y seleccione el elemento web WhatsApp del menú (...) (o de la tarjeta ajustes, si está utilizando iOS). Si detecta alguna actividad "sospechosa", presione el botón Cerrar sesión en todas las computadoras y todas las PC conectadas a su cuenta de WhatsApp perderán el acceso automáticamente.

Además, esté siempre atento a las notificaciones que llegan a su teléfono inteligente: en las últimas versiones, de hecho, WhatsApp notifica automáticamente al usuario cuando se realiza un nuevo acceso a WhatsApp Web o WhatsApp Desktop.

Clonar la dirección MAC

Otra técnica mediante la cual los ciberdelincuentes pueden cometer el robo de identidad es clonando la dirección MAC del teléfono de la víctima. Si no lo sabe, la dirección MAC es un código de 12 dígitos que identifica de forma única a todos los dispositivos capaces de conectarse a Internet y WhatsApp lo utiliza, junto con el número de teléfono, para identificar a sus usuarios.

Si un atacante logra descubrir la dirección MAC de su teléfono inteligente (información que se encuentra fácilmente en el menú Configuración> Información) y disfrazar el de su teléfono para que luzca igual (hay aplicaciones como Dirección MAC fantasma su Android e SpoofMAC su iPhone que te permiten hacerlo con bastante facilidad), puedes instalar una copia "clonada" de WhatsApp, activarla con tu número de teléfono y acceder a tu cuenta sin que la aplicación detecte el uso de la misma cuenta en dos teléfonos móviles diferentes (operación que, como ya sabrá, normalmente no está permitido). Para obtener más información sobre este tipo de ataque y los "movimientos de contraataque" que puedes implementar para contrarrestarlo, lee mi tutorial sobre cómo clonar WhatsApp.

Olfateo inalámbrico

Como te expliqué en mi post sobre cómo olfatear una red inalámbrica, existen aplicaciones, incluso gratuitas, que te permiten "capturar" todos los datos que circulan en una red inalámbrica con el fin de violar la privacidad de los demás.

WhatsApp contrarresta eficazmente esta amenaza adoptando la encriptado de fin a fin para todas las comunicaciones. Con el cifrado de extremo a extremo, los mensajes, las llamadas y otros contenidos se cifran mediante un par de claves (una pública, que se comparte con el interlocutor y cifra las comunicaciones salientes, y una privada, que en cambio reside solo en el teléfono inteligente. De cada una) usuario y descifra las comunicaciones entrantes) y viajan de forma cifrada también en los servidores del servicio. Esto significa que solo los remitentes y destinatarios legítimos pueden leer su contenido, pero es justo tener algunas pequeñas dudas con respecto a su implementación.

Un estudio publicado en abril de 2015 mostró que solo los mensajes enviados desde y hacia Android se cifraron mediante cifrado de extremo a extremo. Otros sistemas operativos usaban un sistema basado en el algoritmo RC4, que es notoriamente vulnerable a los ataques de rastreo. Ahora la situación es diferente, ya que todas las plataformas adoptan el cifrado de extremo a extremo, pero hay otro problema que no se debe olvidar. WhatsApp es software fuente cerrada. Esto significa que no podemos analizar completamente su código fuente y no podemos saber si la implementación del cifrado de extremo a extremo se realizó correctamente, si el sistema funciona en todas las plataformas o si, quizás, se ha desactivado en algunas naciones. presión de los gobiernos locales.

En definitiva, debemos confiar y cruzar los dedos para que no haya "agujeros" en la implementación de los sistemas de cifrado en cuestión. Lo único que podemos hacer para defendernos de este tipo de riesgo es evitar el uso de redes Wi-Fi públicas (que como se conocen son el campo de caza preferido de los "espías") o utilizar otras aplicaciones de mensajería, tal vez de código abierto, con cifrado de extremo a extremo de confiabilidad probada.