índice

Técnicas utilizadas para colarse en otra PC

Como mencioné anteriormente, la primera parte de mi guía se centrará en las técnicas utilizadas por los ciberdelincuentes para entrar en otra PC en secreto. Pronto descubrirá que, en la mayoría de los casos, el canal de acceso principal es ... ¡un momento de distracción por parte del propietario legítimo de la computadora! ¿No lo crees? Te lo mostraré en unos minutos.

Backdoor

Sin duda, una de las técnicas más extendidas y explotadas para obtener acceso no autorizado a equipos de terceros implica el uso de puerta trasera (esta palabra, traducida al español, significa puerta de servicio). La definición no es casual: este tipo de ataque, de hecho, consiste en crear una especie de canal de comunicación directo entre la computadora de la víctima y el dispositivo del ciberdelincuente, sin que el primero se dé cuenta.

Al hacerlo, los ciberdelincuentes tienen la capacidad de controlar de forma remota el equipo, sin estar físicamente presente frente a la máquina, haciendo que realice las más variadas operaciones (crear y eliminar archivos, realizar otros ciberataques, crear botnets reales, etc.) sin ser atrapado.

Por lo general, las puertas traseras se propagan y activan a través de un software malicioso en particular, llamado troyano. Estos programas suelen estar hechos para ser instalados en el ordenador de la víctima por este último, con engaño: por ejemplo, se insertan en software aparentemente inofensivo pero que en realidad esconden código malicioso en su interior (por eso se les llama caballo de Troya, es decir, caballos de Troya) y operan en segundo plano, o se difunden por correo electrónico con una invitación para hacer clic en enlaces infectados.

Una vez instalado, el troyano omite las protecciones del sistema explotar los puertos generalmente utilizados por los usuarios para el funcionamiento de programas P2P (como los clientes BitTorrent) o para proporcionar asistencia remota. Afortunadamente, las protecciones activas por defecto en los sistemas operativos informáticos más modernos (Windows 10 y macOS Mojave, por ejemplo), son capaces de neutralizar la mayoría de las puertas traseras pero, en casos como estos, no es posible garantizar la invulnerabilidad absoluta.

Keylogger

Otra técnica ampliamente utilizada para acceder ilegalmente a los sistemas informáticos es utilizar programas definidos. keylogger: estos, generalmente bien ocultos y por lo tanto invisibles, registran todo lo que el usuario desprevenido escribe en el teclado, y luego envían la información por correo electrónico directamente al ciberdelincuente de guardia.

Estos programas, además de permitir el acceso no autorizado a las computadoras, son extremadamente peligrosos para la integridad de sus datos personales. La información recibida de los delincuentes, de hecho, podría contener la contraseña de sitios de Internet (redes sociales, portales de banca desde casa, etc.), números de tarjetas de crédito, códigos secretos, extractos de conversaciones y mucho más: en resumen, ¡lo que se escriba a través del teclado!

Si recuerdas bien, ya te había hablado de los keyloggers en mi último tutorial, en el que te mostraba, a título meramente informativo y con la intención concreta de enseñarte a defender tus datos, cómo espiar un ordenador de esta forma.

Mucho menos comunes (pero igualmente efectivos) que los registradores de teclas de software son los llamados hardware keylogger, es decir, pequeños dispositivos que se colocan entre el teclado y la computadora y registran todo lo que se escribe; a veces, estos pequeños artilugios también tienen funciones para enviar automáticamente datos grabados. Desafortunadamente, no es fácil detectar un keylogger de hardware relativamente pequeño y estratégicamente ubicado.

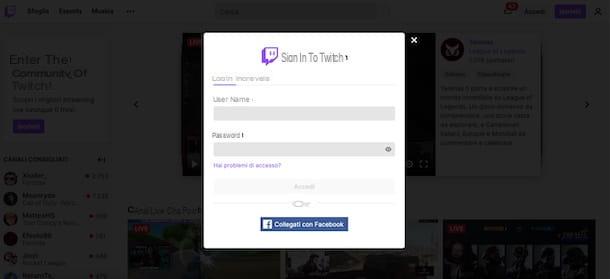

Ingeniería social

Puede ser difícil de creer, pero es posible obtener acceso no autorizado a una computadora, incluso "al aire libre". Esta técnica, llamada ingeniería social (o Ingeniería social, en español), tiende a explotar la inexperiencia, la ingenuidad o, en ocasiones, la prisa de las víctimas. ¿Cómo? Te lo explicaré enseguida. Por lo general, el ciberdelincuente, a menudo con la ayuda de un cómplice, se acerca físicamente a su víctima potencial y, con una excusa, le pide que use la computadora.

Si el usuario en cuestión está de acuerdo, el ciberdelincuente se aprovecha de la situación - a menudo con la ayuda de un cómplice que distrae al que, en este punto, se ha convertido en la víctima - para instalar un programa de control remoto "legítimo", como los de los que te hablé en mi guía sobre cómo conectarse de forma remota a otra PC o instalar una puerta trasera o una keylogger. Una vez que haya terminado el trabajo, el delincuente tendrá mucho tiempo para monitorear de forma remota la actividad de la víctima sin ser molestado.

Cómo proteger su PC de intrusos

Ahora que conoces las técnicas más utilizadas para colarte en otra PC, es hora de abordar la parte más interesante de esta guía, la dedicada a técnicas de defensa de ataques externos: a continuación encontrará todo lo explicado en detalle.

Usa el sentido común

Antes incluso de hablarte de soluciones software, creo que es mi deber darte un consejo que, en mi opinión, es fundamental: la técnica más importante para evitar que tu ordenador sea víctima de los ciberdelincuentes es, por supuesto, la de usa el sentido común.

Por lo tanto, para evitar la instalación accidental de un troyano o registrador de teclas, le recomiendo encarecidamente que no abras archivos que no sabes de dónde vienen: por lo tanto, no inicie programas descargados de sitios no confiables, no abra archivos adjuntos de correo electrónico inesperados (especialmente si están acompañados de mensajes visiblemente dudosos) pero, sobre todo, evite conectar memorias USB u otros dispositivos de almacenamiento no confiables a la PC.

Además, no permita que extraños tengan fácil acceso a su computadora: si alguien le pide ayuda, asegúrese de proporcionársela operando usted mismo desde su PC. ¡Un momento de distracción puede ser fatal para ti!

Usa un cortafuegos

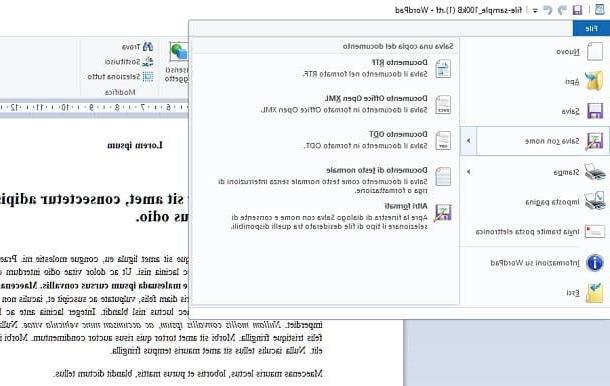

Una excelente manera de inhibir amenazas como troyano e puerta trasera es confiar en uno bueno cortafuegos: si no sabe de lo que estoy hablando, sepa que un firewall no es más que un sistema de seguridad (ya sea un programa o un dispositivo) que evita que software y hardware no autorizados se comuniquen con el exterior.

La mayoría de los sistemas operativos de computadoras modernos incluyen un firewall, generalmente activado de manera predeterminada: Windows, por ejemplo, confían en windows Defender, un programa que ofrece un buen nivel de protección. Para comprobar que este último está activo en su computadora, abra el Panel de control llamarlo desde el menú Inicio, haga clic en el elemento Sistema y seguridad y, posteriormente, su Firewall de Windows Defender / Firewall de Windows.

En este punto, verifique el color del icono. blindar correspondiente a los artículos reti privado e invitado o redes públicas: si esto es todo verde, entonces el firewall está activo. Si, por el contrario, el escudo es de color rojo, significa que el cortafuegos no está activo actualmente; para solucionar el problema, haga clic en el enlace Habilitar / deshabilitar Windows Defender, luego seleccione ambas opciones Activar Windows Defender y haz clic en el botón OK para confirmar los cambios. Si no está satisfecho con la solución integrada en Windows, puede dar una oportunidad a alternativas de terceros como Windows Firewall Notifier y Comodo Personal Firewall.

También Mac integre un excelente sistema de firewall: para comprobar que este está activo, inicie sesión en Preferencias del Sistema (el icono en forma deengranaje ubicado en la barra de Dock), vaya a la sección Seguridad y privacidad> Cortafuegos y, si no está activo, habilítelo haciendo clic en el botón Encienda el cortafuegos. Alternativamente, puede recurrir a soluciones de firewall de terceros, como Radio Silence o Little Snitch.

Confíe en un buen antivirus

Además del firewall, otra excelente manera de protegerse de las amenazas cibernéticas es instalar uno bueno antivirus en su computadora: gracias a sus capacidades de monitoreo en tiempo real, es una excelente manera de mantener su computadora a salvo de troyano y en algunos casos keylogger, deshaciéndose de él prácticamente al instante.

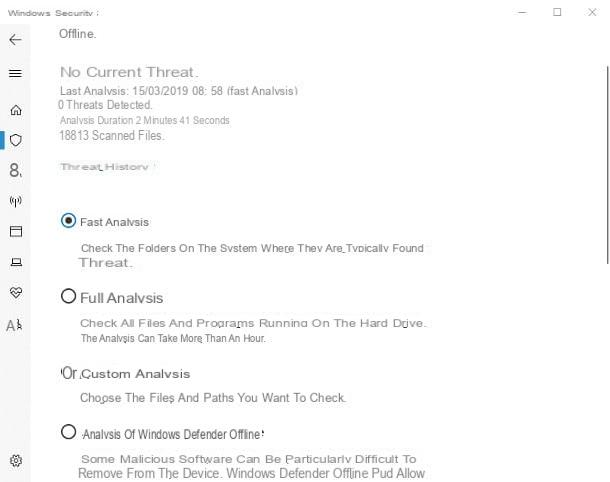

Debes saber que, contrariamente a lo que generalmente se cree, uno de los mejores antivirus que existen es windows Defender, la solución incluida "de serie" en las versiones más recientes de Windows. Defender suele estar activo de forma predeterminada y monitorea continuamente el sistema, realizando escaneos automáticamente de vez en cuando; Sin embargo, si desea asegurarse de que esté realmente habilitado (y, de lo contrario, proceda con la activación), siga cuidadosamente las instrucciones que le di en mi tutorial sobre cómo activar Windows Defender.

Para realizar un escaneo manual del sistema, abra el menú Inicio y buscar Protección contra virus y amenazas (o windows Defender, en sistemas operativos anteriores a Windows 10) utilizando el campo de búsqueda apropiado, espere a que se cargue el antivirus, indique si desea realizar un análisis Veloce, Completo, personalizado o Sin publicar a través del menú Opciones de análisis y, para comenzar a escanear, haga clic en el botón Análisis rápido / Análisis completo /Iniciar analisis. Cuando se identifiquen realmente las amenazas activas, recibirá un informe y se le invitará a proceder con su eliminación permanente.

Si encuentra que Defender es un poco reductor para sus expectativas, también puede recurrir a antivirus de terceros, como Avast o Bitdefender, ambas disponibles en versiones Premium gratuitas y de pago: para obtener más información sobre el tema, les insto a leer mi artículo sobre el mejor antivirus.

En cuanto a la MacNormalmente, las protecciones activas en el sistema operativo son más que suficientes para proteger la computadora de las amenazas cibernéticas (generalizadas en un número mucho menor que lo que sucede en Windows), por lo que le sugiero que aproveche las herramientas de escaneo bajo demanda. Si quieres un poco más de conocimiento sobre este tema, o quieres una descripción general de las herramientas que puedes utilizar en este sentido, te sugiero que leas mi guía dedicada al mejor antivirus para Mac.

Realice análisis antimalware periódicos

Otra buena práctica para proteger su computadora de accesos no deseados es realizar escaneos usando software a intervalos regulares. anti-malware. Al hacerlo, debería poder rastrear esas amenazas cibernéticas que el antivirus no pudo detectar y / o neutralizar, evitando así que los ciberdelincuentes tomen el control de su computadora de forma remota.

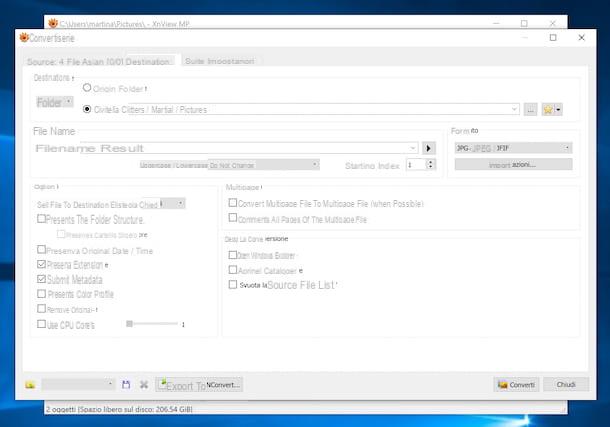

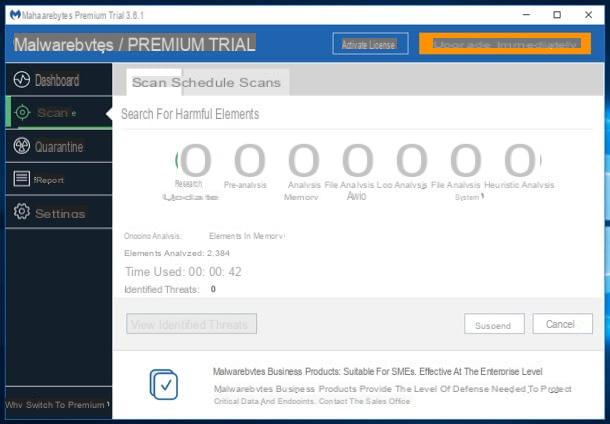

En mi opinión, una de las mejores soluciones anti-malware gratuitas disponibles actualmente es Malwarebytes Anti-Malware: es un software disponible en la plataforma Windows y macOS (pero también como una aplicación para Android), constantemente actualizado, fácil de usar y capaz de detectar y destruir incluso las amenazas más recientes. Como ya les he mencionado, es un software básico gratuito que, sin embargo, también incluye una versión de pago con funciones adicionales (por ejemplo, el sistema de control en tiempo real).

En cualquier caso, puede descargar Malwarebytes Antimalware conectándose a este sitio web y presionando el botón Descargar ahora colocado dentro de él; completada la descarga, inicie el archivo obtenido y actúe de la forma más adecuada, en función del sistema operativo que esté utilizando.

- Estos venenos son Windows, presione el botón Sí, Selecciona elcittàno desde el menú de selección de idioma y, para continuar, presione los botones OK, acepta e instala e final. Al final de la configuración, presione el botón amarillo Empezar de inmediato para aprovechar el período de prueba de 14 días de la versión Premium, o en el botón Ahora no para iniciar la versión gratuita del software.

- Si esta usando MacOS, abra el paquete.paquete descargado previamente, presiona el botón tres veces seguidas Continuar, luego en los botones Aceptar e Instalar y entrar en el contraseña de administración de la Mac. Una vez hecho esto, haga clic en el botón Instalar software y, finalmente, en los botones cerca e movimiento. Al final de la configuración, se le preguntará si desea iniciar o no el período de prueba de la versión Premium del programa: si no desea probarlo, presione el botón No ahora colocado en la parte inferior.

Una vez que se ha cargado la interfaz principal del programa, solo tiene que iniciar un escaneo inmediatamente presionando el botón Escanear / Escanear ahora ubicado en la parte central de la pantalla propuesta: tenga en cuenta que, dependiendo de la cantidad de datos en la computadora y su rendimiento, el escaneo podría demorar de 20 a 60 minutos.

Una vez finalizado el análisis, donde se detectaron las amenazas, se mostrará una lista con su descripción y ubicación en el disco: para neutralizarlas y trasladarlas a un lugar seguro del equipo, llamado cuarentena, compruebe que están marcados con una marca de verificación y presione el botón Aplicar acciones.

Si, por el contrario, desea que se ignoren algunos archivos (porque, por ejemplo, sabe que han generado falsos positivos), seleccione el elemento pasar por alto en el menú desplegable ubicado junto a ellos, continúe haciendo clic en el botón Aplicar acciones Y eso es. Para obtener información adicional sobre cómo funciona Malwarebytes Antimalware, los invito a consultar el tutorial específico que he dedicado a este software.

Si Malwarebytes Antimalware no cumplió con sus expectativas, puede echar un vistazo a mi guía dedicada al mejor anti-malware, en la que le mostré alternativas válidas al software que acabo de examinar.

Evite las redes Wi-Fi desconocidas

Soy perfectamente consciente de que, a veces, una red inalámbrica de libre uso podría ser un salvavidas, sin embargo, hay que considerar esta posibilidad desde otra perspectiva: redes Wi-Fi desconocidasde hecho, pueden otorgar acceso a los ciberdelincuentes a sus datos personales.

Exactamente como le expliqué en mi publicación sobre cómo rastrear una red inalámbrica, los piratas informáticos pueden "monitorear" las redes no protegidas por contraseña para robar información en tránsito; si se combina correctamente, la información obtenida podría representar un buen trampolín para el acceso no autorizado a las computadoras conectadas.

Sin embargo, este riesgo también existe para el Wi-Fi protegido: un pirata informático podría construir intencionalmente una red inalámbrica no segura, con una contraseña simplemente adivinable, para analizar los datos en tránsito y usarlos a su favor.

Entonces, si realmente necesita conectarse a Internet a través de su computadora portátil, cuando no esté en casa, será mejor que use su teléfono móvil como módem, creando un punto de acceso: de esta manera, tendrá la posibilidad de conectar el portátil a la red utilizando la conexión a Internet de la SIM presente en el teléfono inteligente. Por supuesto, asegúrese de tener un plan de datos adecuado para el propósito, ¡para evitar encontrarse sin Giga en el mejor de los casos!

Cómo colarse en otra PC