index

Techniques utilisées pour se faufiler dans un autre PC

Comme je l'ai mentionné précédemment, la première partie de ce guide se concentrera sur les techniques utilisées par les cybercriminels pour entrer secrètement dans un autre PC. Vous découvrirez bientôt que, dans la plupart des cas, le canal d'accès principal est… un moment de distraction du propriétaire légitime de l'ordinateur ! Ne le croyez-vous pas ? Je vais vous montrer dans quelques minutes.

Détourné

Sans l'ombre d'un doute, l'une des techniques les plus répandues et les plus exploitées pour obtenir un accès non autorisé à des ordinateurs tiers implique l'utilisation de détourné (ce mot, traduit en franccesan, signifie porte de service). La définition n'est nullement fortuite : ce type d'attaque consiste en effet à créer une sorte de canal de communication directement entre l'ordinateur de la victime et l'appareil du cybercriminel, sans que celui-ci ne s'en aperçoive.

Ce faisant, les cybercriminels ont la possibilité de contrôler à distance l'ordinateur, sans être physiquement présent devant la machine, lui faisant effectuer les opérations les plus variées (créer et supprimer des fichiers, mener d'autres cyberattaques, créer de véritables botnets, etc.) sans se faire prendre.

En règle générale, les portes dérobées sont propagées et activées via un logiciel malveillant particulier, appelé troyen. Ces programmes sont généralement faits pour être installés sur l'ordinateur de la victime par cette dernière, avec déception : par exemple, ils sont insérés dans des logiciels apparemment inoffensifs mais qui cachent en réalité du code malveillant à l'intérieur (c'est pourquoi ils sont appelés cheval de Troie, c'est-à-dire les chevaux de Troie) et fonctionnent en arrière-plan, ou se propagent par courrier électronique avec une invitation à cliquer sur des liens infectés.

Une fois installé, le cheval de Troie contourne les protections du système exploiter les ports généralement utilisés par les utilisateurs pour le fonctionnement de programmes P2P (tels que les clients BitTorrent) ou pour fournir une assistance à distance. Heureusement, les protections actives par défaut dans les systèmes d'exploitation informatiques les plus modernes (Windows 10 et macOS Mojave, par exemple), sont capables de neutraliser la plupart des backdoors mais, dans de tels cas, il n'est pas possible de garantir l'invulnérabilité absolue.

Keylogger

Une autre technique largement utilisée pour accéder illégalement aux systèmes informatiques consiste à utiliser des programmes définis keylogger: ceux-ci, généralement bien cachés et donc invisibles, enregistrent tout ce que l'utilisateur non averti tape sur le clavier, puis envoient l'information par e-mail directement au cybercriminel de service.

Ces programmes, en plus de permettre un accès non autorisé aux ordinateurs, sont extrêmement dangereux pour l'intégrité de vos données personnelles. Les informations reçues des criminels, en fait, pourraient contenir Mot de passe de sites Internet (réseaux sociaux, portails de banque à domicile…), numéros de carte de crédit, codes secrets, extraits de conversations et bien plus encore : bref, tout ce qui est tapé via le clavier !

Si vous vous souvenez bien, je vous avais déjà parlé des keyloggers dans mon dernier tutoriel, dans lequel je vous ai montré, à titre indicatif et dans le but précis de vous apprendre à défendre vos données, comment espionner un ordinateur de cette manière.

Beaucoup moins courants (mais tout aussi efficaces) que les enregistreurs de frappe logiciels sont les soi-disant matériel d'enregistreur de frappe, c'est-à-dire de petits appareils qui se placent entre le clavier et l'ordinateur et enregistrent tout ce qui est tapé ; parfois, ces petits gadgets ont également des fonctionnalités pour envoyer automatiquement des données enregistrées. Malheureusement, il n'est pas facile de repérer un enregistreur de frappe matériel relativement petit et stratégiquement placé.

Ingénierie sociale

C'est peut-être difficile à croire, mais il est possible d'obtenir un accès non autorisé à un ordinateur même "à l'air libre". Cette technique, appelée ingénierie sociale (o ingénierie sociale, en franccesan), tend à exploiter l'inexpérience, la naïveté ou, parfois, la précipitation des victimes. Comment? Je vais vous l'expliquer tout de suite. Typiquement, le cybercriminel, souvent aidé par un complice, s'approche physiquement de sa victime potentielle et, avec une excuse, lui demande d'utiliser l'ordinateur.

Si l'utilisateur en question accepte, le cybercriminel profite de la situation - souvent avec l'aide d'un complice qui distrait celui qui, à ce stade, est devenu la victime - pour installer un programme de télécommande "légitime", comme ceux dont je vous ai parlé dans mon guide sur la façon de se connecter à distance à un autre PC, ou d'en installer un détourné ou keylogger. Une fois le travail terminé, le criminel aura amplement le temps de surveiller à distance l'activité de la victime sans être dérangé.

Comment protéger votre PC des intrus

Maintenant que vous connaissez les techniques les plus utilisées pour vous faufiler dans un autre PC, il est temps d'aborder la partie la plus intéressante de ce guide, celle dédiée à techniques de défense d'attaques externes : vous trouverez ci-dessous tout expliqué en détail.

Utiliser le bon sens

Avant même de vous parler de solutions logicielles, je crois qu'il est de mon devoir de vous donner quelques conseils qui, à mon sens, sont fondamentaux : la technique la plus importante pour éviter que votre ordinateur ne soit victime de cybercriminels est bien sûr celle de utiliser le bon sens.

Par conséquent, afin d'éviter d'installer involontairement un cheval de Troie ou un enregistreur de frappe, je vous conseille fortement de n'ouvrez pas les fichiers dont vous ne savez pas d'où ils viennent: par conséquent, ne lancez pas de programmes téléchargés depuis des sites peu fiables, n'ouvrez pas de pièces jointes d'e-mails inattendues (surtout si elles sont accompagnées de messages visiblement douteux) mais, surtout, évitez de connecter des clés USB ou d'autres périphériques de stockage non fiables au PC.

Aussi, ne laissez pas des inconnus accéder facilement à votre ordinateur : si quelqu'un vous demande de l'aide, veillez à lui en fournir en vous servant de votre PC. Un moment de distraction pourrait vous être fatal !

Utiliser un pare-feu

Un excellent moyen d'inhiber les menaces telles que troyen e détourné est de s'appuyer sur un bon pare-feu: si vous ne savez pas de quoi je parle, sachez qu'un pare-feu n'est rien de plus qu'un système de sécurité (que ce soit un programme ou un périphérique) qui empêche les logiciels et matériels non autorisés de communiquer avec l'extérieur.

La plupart des systèmes d'exploitation informatiques modernes incluent un pare-feu, généralement activé par défaut : Windows, par exemple, ils s'appuient sur windows Defender, un programme qui offre un bon niveau de protection. Pour vérifier que ce dernier est actif sur votre ordinateur, ouvrez le Panneau de configuration l'appeler depuis le menu Démarrer, cliquez sur l'élément Système et sécurité et, par la suite, su Pare-feu Windows Defender/Pare-feu Windows.

À ce stade, vérifiez la couleur de l'icône bouclier correspondant aux articles réseaux privés e réseaux invités ou publics: si c'est ça vert, alors le pare-feu est actif. Si, par contre, le bouclier est coloré rouge, cela signifie que le pare-feu n'est pas actif actuellement - pour remédier au problème, cliquez sur le lien Activer/désactiver Windows Defender, puis sélectionnez les deux options Activer Windows Defender et cliquez sur le bouton OK pour confirmer les modifications. Si vous n'êtes pas satisfait de la solution intégrée dans Windows, vous pouvez donner une chance à des alternatives tierces telles que Windows Firewall Notifier et Comodo Personal Firewall.

Également Mac intégrer un excellent système de pare-feu : pour vérifier que celui-ci est actif, connectez-vous à Préférences de système (l'icône en forme deéquipement situé dans la barre du Dock), rendez-vous dans la rubrique Sécurité et confidentialité> Pare-feu et, s'il n'est pas actif, activez-le en cliquant sur le bouton Activer le pare-feu. Alternativement, vous pouvez vous tourner vers des solutions de pare-feu tierces, telles que Radio Silence ou Little Snitch.

Faites confiance à un bon antivirus

Outre le pare-feu, un autre excellent moyen de vous protéger des cybermenaces consiste à en installer un bon. antivirus sur votre ordinateur : avec des capacités de surveillance en temps réel, c'est un excellent moyen de protéger votre ordinateur des troyen et dans certains cas, keylogger, s'en débarrasser pratiquement instantanément.

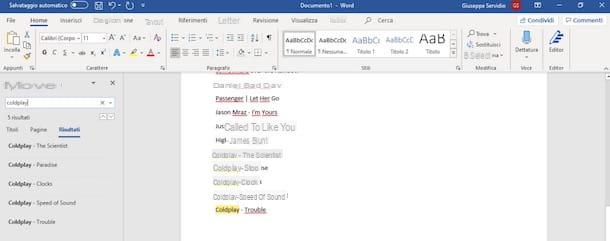

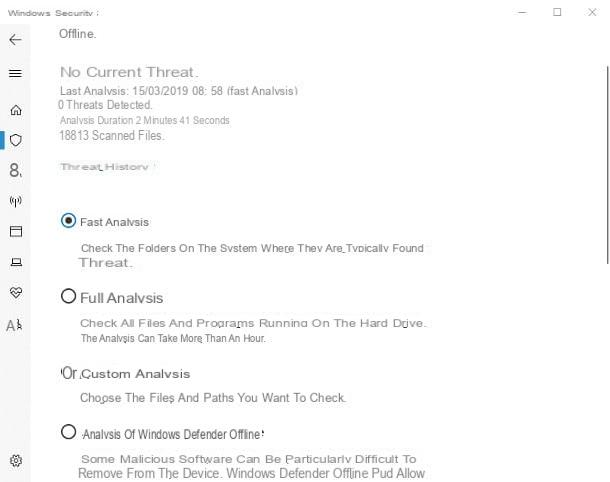

Il faut savoir que, contrairement à ce que l'on croit généralement, l'un des meilleurs antivirus du moment est windows Defender, la solution incluse « en standard » dans les versions les plus récentes de Windows. Defender est généralement actif par défaut et surveille en permanence le système, effectuant automatiquement des analyses de temps en temps ; si, toutefois, vous voulez vous assurer qu'il est bien activé (et, sinon, procédez à l'activation), suivez attentivement les instructions que je vous ai données dans mon tutoriel sur la façon d'activer Windows Defender.

Pour effectuer une analyse manuelle du système, ouvrez le menu Démarrer et recherche Protezione da virus et minacce (o windows Defender, sur les systèmes d'exploitation antérieurs à Windows 10) en utilisant le champ de recherche approprié, attendez que l'antivirus soit chargé, indiquez s'il faut effectuer une analyse Veloce, Complet, Personnalisé ou Hors ligne via le menu Options d'analyse et, pour lancer la numérisation, cliquez sur le bouton Analyse rapide / Analyse complète /Lancer l'analyse. Si des menaces actives sont effectivement détectées, vous recevrez un rapport et serez invité à procéder à leur suppression définitive.

Si vous trouvez Defender un peu réducteur par rapport à vos attentes, vous pouvez également vous tourner vers des antivirus tiers, tels que avast o Bitdefender, tous deux disponibles en version gratuite et payante premium : pour en savoir plus sur le sujet, je vous invite à lire mon article sur le meilleur antivirus.

En ce qui concerne le MacNormalement, les protections actives sur le système d'exploitation sont plus que suffisantes pour protéger l'ordinateur contre les cybermenaces (répandues en beaucoup moins que ce qui se passe sous Windows), je vous suggère donc de profiter des outils d'analyse à la demande. Si vous souhaitez en savoir plus sur ce sujet, ou si vous souhaitez avoir un aperçu des outils que vous pouvez utiliser dans ce sens, je vous propose de lire mon guide dédié au meilleur antivirus pour Mac.

Effectuer des analyses anti-malware périodiques

Une autre bonne pratique pour protéger votre ordinateur contre les accès indésirables consiste à effectuer des analyses à l'aide d'un logiciel à intervalles réguliers. anti-malware. Ce faisant, vous devriez être en mesure de traquer les cybermenaces que l'antivirus n'a pas réussi à détecter et/ou neutraliser, empêchant ainsi les cybercriminels de prendre le contrôle de votre ordinateur à distance.

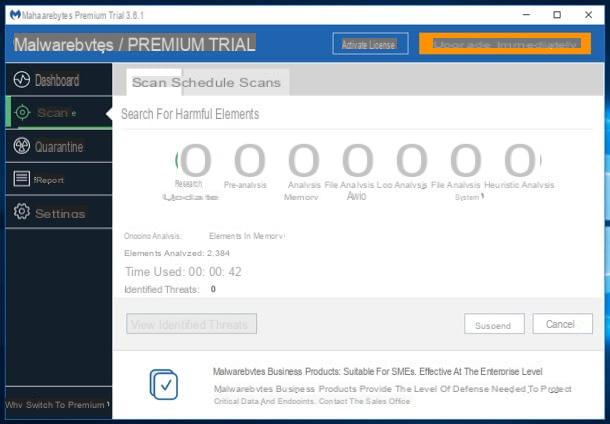

À mon avis, l'une des meilleures solutions anti-malware gratuites actuellement disponibles est Malwarebytes Anti-Malware: c'est un logiciel disponible sur la plate-forme Windows et macOS (mais aussi comme une application pour Android), constamment mis à jour, facile à utiliser, et capable de détecter et de détruire même les menaces les plus récentes. Comme je vous l'ai déjà mentionné, il s'agit d'un logiciel de base gratuit, qui comprend cependant également une version payante avec des fonctionnalités supplémentaires (par exemple le système de contrôle en temps réel).

Dans tous les cas, vous pouvez télécharger Malwarebytes Antimalware en vous connectant à ce site et en appuyant sur le bouton Télécharger maintenant placé à l'intérieur; terminé le téléchargement, lancez le fichier obtenu et agissez de la manière la plus appropriée, en fonction du système d'exploitation que vous utilisez.

- Ces poisons sont Windows, appuyez sur le bouton Oui, sélectionnez ledans votre languen depuis le menu de sélection de la langue et, pour continuer, appuyez sur les touches OK, accepter et installer e Fins. A la fin de la configuration, appuyez sur le bouton jaune Commencez tout de suite pour profiter de la période d'essai de 14 jours de la version Premium, ou sur le bouton Pas maintenant pour démarrer la version gratuite du logiciel.

- Si vous utilisez MacOS, ouvrez le paquet.pkg précédemment téléchargé, appuie sur le bouton trois fois de suite Continue, puis sur les boutons Accepter e Installer et entrez le mot de passe administrateur du Mac. Une fois cela fait, cliquez sur le bouton Installer le logiciel et enfin sur les boutons Fermer e mouvement. A la fin de l'installation, il vous sera demandé de démarrer ou non la période d'essai de la version Premium du programme : si vous ne souhaitez pas l'essayer, appuyez sur le bouton Not Now placé en bas.

Une fois l'interface principale du programme chargée, il vous suffit de lancer immédiatement un scan en appuyant sur le bouton Scansione/Scanner maintenant situé dans la partie centrale de l'écran proposé : gardez à l'esprit que, selon la quantité de données sur l'ordinateur et ses performances, l'analyse peut prendre de 20 à 60 minutes.

Une fois l'analyse terminée, où les menaces ont été détectées, une liste sera affichée avec leur description et leur emplacement sur le disque : pour les neutraliser et les déplacer vers un endroit sûr sur l'ordinateur, appelé quarantaine, vérifiez qu'ils sont marqués d'une coche et appuyez sur le bouton Appliquer des actions.

Si au contraire vous souhaitez ignorer certains fichiers (parce que, par exemple, vous savez qu'ils ont généré des faux positifs), sélectionnez la rubrique ignorer dans le menu déroulant situé à côté d'eux, continuez en cliquant sur le bouton Appliquer des actions Et c'est tout. Pour plus d'informations sur le fonctionnement de Malwarebytes Antimalware, je vous invite à consulter le tutoriel spécifique que j'ai dédié à ce logiciel.

Si Malwarebytes Antimalware n'a pas répondu à vos attentes, vous pouvez consulter mon guide dédié aux meilleurs anti-malware, dans lequel je vous ai montré des alternatives valables au logiciel que nous venons d'examiner.

Évitez les réseaux Wi-Fi inconnus

Je suis parfaitement conscient que, parfois, un réseau sans fil librement utilisable peut être une bouée de sauvetage, mais vous devez considérer cette possibilité dans une autre perspective : réseaux Wi-Fi inconnusen fait, ils peuvent accorder aux cybercriminels l'accès à vos données personnelles.

Exactement comme je vous l'ai expliqué dans mon article sur la façon de renifler un réseau sans fil, les réseaux non protégés par mot de passe peuvent être « surveillés » par des pirates, afin de voler des informations en transit ; si elles sont correctement combinées, les informations obtenues pourraient constituer un bon tremplin pour un accès non autorisé aux ordinateurs connectés.

Ce risque existe cependant également pour le Wi-Fi protégé : un pirate informatique pourrait volontairement construire un réseau sans fil non sécurisé, avec un mot de passe simplement devinable, pour analyser les données qui y transitent et les utiliser en sa faveur.

Ainsi, si vous avez vraiment un besoin urgent de vous connecter à Internet via votre ordinateur portable, lorsque vous n'êtes pas chez vous, vous feriez mieux d'utiliser votre téléphone portable comme s'il s'agissait d'un modem, en créant un hotspot : de cette façon, vous avoir la possibilité de connecter l'ordinateur portable au réseau en utilisant la connexion Internet de la SIM présente dans le smartphone. Bien entendu, assurez-vous d'avoir un forfait data adéquat à cet effet, afin d'éviter de vous retrouver sans Giga au plus beau !

Comment se faufiler dans un autre PC